Não há como negar que a ameaça de ransomware cresceu dramaticamente em uma epidemia que afetou não apenas usuários de terminais, mas também organizações públicas e privadas. O tipo de malware se torna muito eficaz porque explora e lucra com o medo de suas possíveis vítimas.

Desde a simples perda de acesso a arquivos encontrados no sistema de um usuário até uma reputação manchada devido a ameaças vazias, as infecções de ransomware dependem fortemente de uma série de táticas de intimidação para coagir suas vítimas a pagar. Mas muito do que torna o ransomware tão eficaz é o fato de que as vítimas geralmente não sabem que foram infectadas até que vejam a nota de resgate aparecendo na tela – e é tarde demais, pois o malware já causou o dano.

O que torna o ransomware tão eficaz?

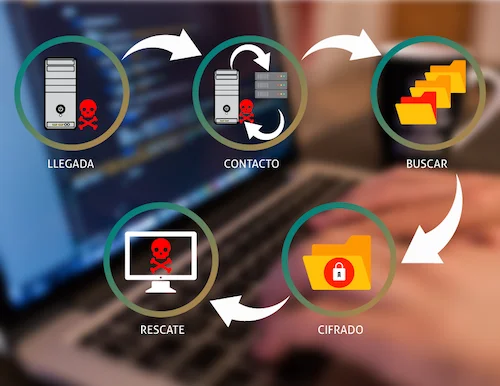

Grande parte da cobertura sobre ransomware concentra-se em como ele chega ao sistema e nas repercussões prejudiciais que vêm depois. Mas o que acontece no meio? Aqui está o que acontece em segundo plano, antes que as vítimas vejam a nota de resgate.

Chegada

No momento em que uma vítima desconhecida clica em um link prejudicial ou baixa um arquivo infectado, abre as portas para a chegada do malware em um sistema. Ele deixa uma cópia de si mesmo, geralmente na forma de um arquivo executável, em um diretório do usuário. No Windows, o malware geralmente deixa os arquivos na pasta% appdata% ou% temp%. Essas pastas são geralmente usadas porque os sistemas operacionais permitem que usuários normais gravem nesses diretórios sem privilégios de administrador. O ransomware então começa a funcionar furtivamente em segundo plano.

Contato

Assim que o malware se estabelece no sistema, ele se conecta à rede e começa a se comunicar com seu servidor. Nesse estágio, o ransomware envia e recebe configurações de e para seu servidor de comando e controle (C&C). No caso do ransomware Pogotear recém-descoberto (detectado pela Trend Micro como RANSOM_POGOTEAR.A) baseado no aplicativo Pokémon GO, o malware se conecta a um determinado site para enviar e receber informações.

Procurar

Em seguida, ele passa pelos diretórios do sistema infectado, procurando por tipos de arquivos específicos para criptografar. Os tipos de arquivo a serem criptografados dependem da família de ransomware – desde a identificação de pastas para direcionar e isentar, até os tipos de arquivo e extensões.

Para famílias de ransomware que excluem arquivos espelhados e backups, isso também é feito durante este estágio, antes do processo de criptografia.

Encriptação

Antes de começar a criptografar os arquivos, são geradas as chaves criptográficas que o ransomware usa para criptografar.

A criptografia dos arquivos do sistema infectado varia de acordo com o tipo de método de criptografia usado por uma família de ransomware em particular – AES, RSA ou a combinação dos dois, entre outros. O tempo que leva para criptografar arquivos pode variar dependendo do número de arquivos, da capacidade de processamento do sistema afetado e do método de criptografia usado.

Diversas variantes de ransomware são capazes de criar entradas de inicialização automática que continuam a rotina de criptografia nos casos em que o processo de criptografia é interrompido por um desligamento do sistema.

Resgate

A exibição da nota de resgate significará o sucesso do processo de criptografia de arquivos da maioria das variantes de ransomware. Isso pode acontecer instantaneamente após a conclusão do processo de criptografia ou após a reinicialização do sistema, para tipos de ransomware que modificam o setor de inicialização. Curiosamente, alguns tipos de ransomware nem mesmo mostram uma nota de resgate – pelo menos não automaticamente. Alguns jogariam suas notas de resgate nas pastas afetadas ou exibissem uma página HTML com o pedido de resgate e as instruções de pagamento. O ransomware Lockscreen tornaria as máquinas inacessíveis, exibindo uma nota de resgate que não pode ser fechada.

Os sinais:

Em um incidente na clínica de alergia do Colorado relatado em julho, os funcionários relataram dificuldade para acessar arquivos e documentos do computador. Isso levou o departamento de TI da organização a desligar os servidores com medo de um ataque de vírus em sua rede. Mais tarde, evidências de uma infecção de ransomware interrompida – incluindo um rascunho de nota de resgate deixado no sistema – foram descobertas pela equipe de TI da clínica de saúde e pelo parceiro de cibersegurança contratado para analisar o incidente. Infelizmente, nem todos os casos de infecções de ransomware foram impedidos com tanta facilidade.

O comportamento do ransomware varia por família ou variante, mas existem sinais reveladores que podem alertar um usuário vigilante ou um administrador de TI sobre uma infecção por ransomware. Por exemplo, durante o processo de criptografia, uma possível vítima pode experimentar lentidão do sistema devido aos processos extras em execução em segundo plano. Uma luz do disco rígido que pisca constantemente – sem nenhum processo legítimo em execução – significa que o disco rígido está sendo acessado. Infelizmente, isso pode significar que o processo de pesquisa e criptografia foi iniciado.